El Reglamento nº 155 obliga a que todos los vehículos que se vendan a partir de julio de 2024 cuenten con un certificado de «vehículo ciberseguro».

Los vehículos actuales son «ordenadores con ruedas». ¿Su ventaja? Mayor conectividad y funciones avanzadas de automatización. Pero, a la par, mayor exposición a riesgos cibernéticos, como también les pasa a un ordenador o un móvil. La diferencia es que puede poner en peligro la vida de los ocupantes del vehículo o de otros usuarios de la vía…

El problema de la ciberseguridad de los vehículos es que alguien controle, de forma remota, su dirección eléctrica, frenos o acelerador. Era necesaria una normativa que garantizase la fiabilidad de sus componentes electrónicos. También que, en caso de fallo de algún componente, el vehículo continúe siendo seguro. La norma ISO 26262 es el estándar internacional para la seguridad funcional en la industria automóvil.

Norma ISO 26262

Se aplica a los sistemas eléctricos y electrónicos con componentes de hardware y software en vehículos. Define qué requisitos deben cumplir las funciones relevantes de seguridad del sistema, así como procesos, métodos y herramientas que se utilizan. No obstante, esta norma no contempla la ciberseguridad. Para cubrir este vacío, en 2016, SAE (Society of Automotive Engineers) publicó el documento J3061 “Guía de ciberseguridad para sistemas ciber-físicos de vehículos”. Esta práctica recomendada establece principios para la ciberseguridad en los sistemas electrónicos de los vehículos:

- Su ciclo de vida completo ha de adaptarse y utilizarse en los procesos de forma que la ciberseguridad se incorpore en los sistemas electrónicos de los vehículos desde su concepto hasta su producción, operación, servicio y desmantelamiento;

- Ha de proporcionar información sobre las herramientas y métodos comunes existentes al diseñar, verificar y validar estos sistemas electrónicos;

- Servirá como base para futuros desarrollos de estándares en ciberseguridad de vehículos.

Paralelamente, diversos organismos públicos y privados del mundo han publicado guías y recomendaciones sobre buenas prácticas en el diseño de los sistemas electrónicos de los vehículos, para limitar las consecuencias de un ciberataque.

Escucha nuestro podcast sobre ciberseguridad

Ciberseguridad por ley

La Unión Europea conoce que la conectividad y la automatización de los vehículos aumentan la posibilidad de acceso remoto no autorizado a sus datos y de modificación ilegal de software por vía inalámbrica. Así, establece la aplicación obligatoria de los reglamentos de Naciones Unidas en ciberseguridad. El Reglamento (UE) 2019/2144 establece como requisito para la homologación de tipo de vehículos de motor el cumplimiento de dichos reglamentos. Las fechas claves para su aplicación son:

- Fecha de denegación de la homologación de tipo UE: 6 de julio de 2022

- Fecha de prohibición de la matriculación de vehículos: 7 de julio de 2024

Los reglamentos de Naciones Unidas son:

- Reglamento nº 155 de la Comisión Económica para Europa (CEPE) de las Naciones Unidas — Disposiciones uniformes relativas a la homologación de los vehículos de motor en lo que respecta a la ciberseguridad y al sistema de gestión de esta.

- Reglamento nº 156 de las Comisión Económica para Europa (CEPE) de las Naciones Unidas — Disposiciones uniformes relativas a la homologación de vehículos en lo que respecta a las actualizaciones de software y al sistema de gestión de actualizaciones de software.

Ambos entraron en vigor el 22 de enero de 2021.

Reglamento UN 155

El Reglamento UN nº 155 establece los requisitos que deben cumplir tanto los fabricantes como sus modelos concretos de vehículos sometidos a homologación de tipo. En lo que respecta al fabricante, exige que disponga de un sistema de gestión de la ciberseguridad (CSMS – Cyber Security Management System), certificado por alguien externo -la autoridad de homologación o el servicio técnico designado por esta-, que establezca procesos para:

- Identificar y gestionar riesgos de ciberseguridad en el diseño del vehículo;

- Verificar que se gestionan los riesgos;

- Asegurarse de que la evaluación de riesgos está actualizada;

- Monitorear los ataques cibernéticos;

- Evaluar si las medidas siguen siendo efectivas ante nuevas amenazas o vulnerabilidades;

- Responder a los ataques;

- Apoyar el análisis de ataques exitosos o intentados.

Tras verificar, mediante una auditoría, que el fabricante dispone de un sistema eficaz de gestión de la ciberseguridad, la autoridad de homologación emitirá un certificado de conformidad del sistema de gestión de la ciberseguridad. Su validez máxima es de 3 años, y ha de hacerse previamente a que el fabricante presente un vehículo para su homologación de tipo.

Auditoría del sistema de gestión de la ciberseguridad

El Reglamento UN 155 no obliga a realizarla conforme a ninguna norma concreta. Pero indica como apropiada, entre otras, la ISO/SAE 21434:2021. Road vehicles — Cybersecurity engineering. Este documento especifica los requisitos de ingeniería para la gestión de riesgos de ciberseguridad: concepto, desarrollo de productos, producción, operación, mantenimiento y desmantelamiento de sistemas eléctricos y electrónicos en vehículos de carretera. Incluye componentes e interfaces. Cumplir sus requisitos por parte del fabricante aseguraría cumplir el Reglamento UN 155.

Para evaluar la ciberseguridad de un vehículo, el fabricante ha de justificar que ha realizado un completo análisis de posibles amenazas y vulnerabilidades de ciberseguridad. También, que ha implementado las medidas de mitigación oportunas ante ellas. Esta evaluación, por parte de la autoridad de homologación o del servicio técnico designado, en una primera fase, se hará mediante control documental.

Vulnerabilidades o amenazas

El Reglamento UN 155 establece como posibles riesgos:

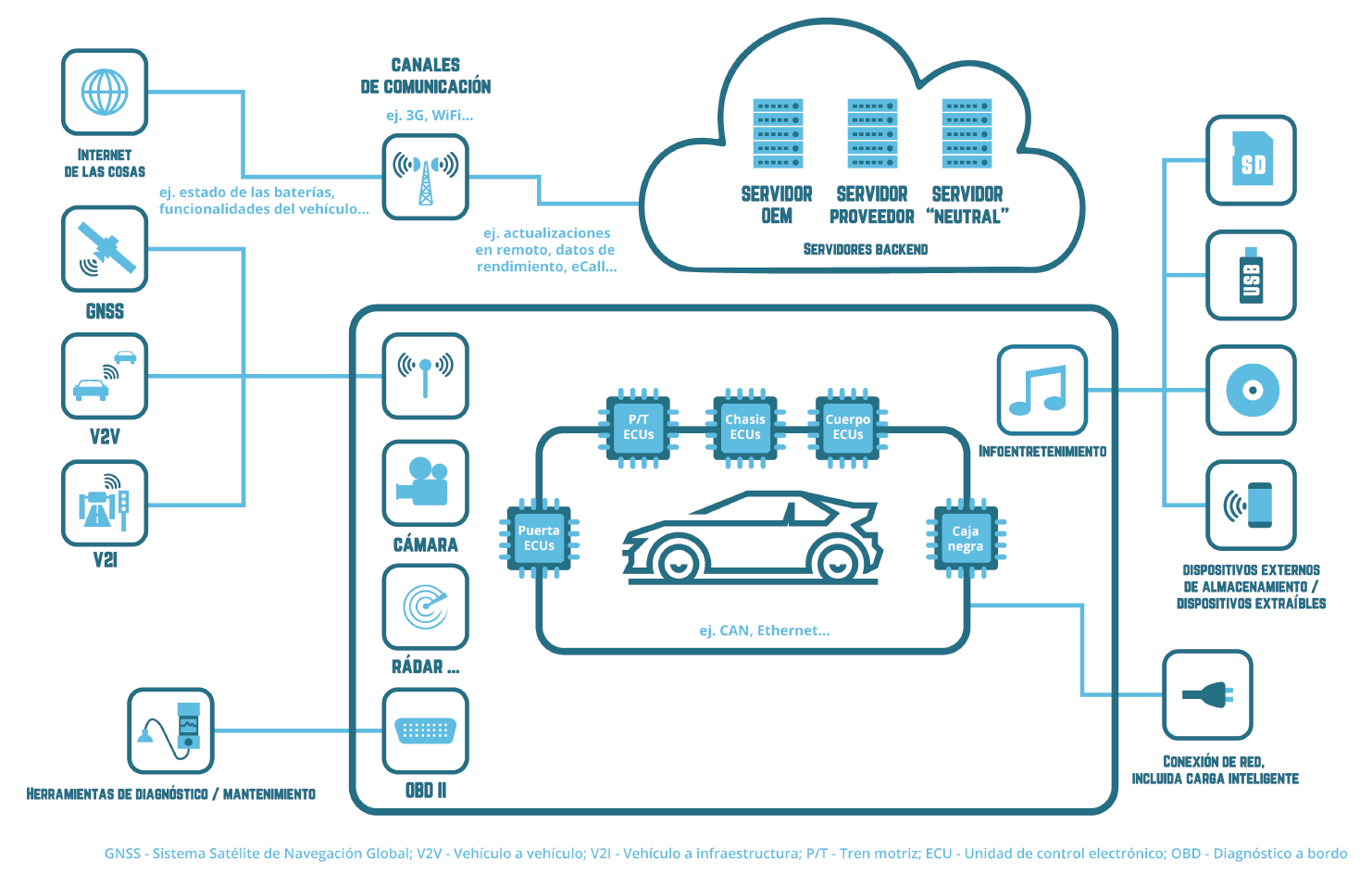

- Amenazas relativas a los servidores back-end en relación con vehículos sobre el terreno;

- Amenazas a vehículos por lo que respecta a sus canales de comunicación;

- Amenazas a vehículos con respecto a sus procedimientos de actualización;

- Amenazas a vehículos con respecto a acciones humanas involuntarias que faciliten un ciberataque;

- Amenazas a vehículos con respecto a su conectividad externa y sus conexiones externas;

- Amenazas a los datos o código del vehículo;

- Posibles vulnerabilidades que podrían explotarse si no se protegen o se refuerzan de forma suficiente.

En España, ya en 2021, la autoridad de homologación -Ministerio de Industria, Comercio y Turismo- designó como servicio técnico para los Reglamentos UN 155 y UN 156 a IDIADA AUTOMOTIVE TECHNOLOGY, S.A. Idiada es, hasta la fecha, el único servicio técnico designado. El análisis de amenazas y vulnerabilidades que realiza el fabricante del vehículo debe extenderse a lo largo de toda su cadena de suministro para constatar que se detectan y gestionan los riesgos relacionados con los proveedores. El fabricante está obligado a notificar a la autoridad de homologación o servicio técnico, al menos anualmente, la información sobre nuevos ciberataques. También habrá de notificar y confirmar que las medidas de mitigación aplicadas a sus vehículos para esta materia siguen siendo eficaces, así como las adicionales adoptadas.

Reglamento UN 156

Simultáneamente, se ha publicado el Reglamento UN nº 156 Disposiciones uniformes relativas a la homologación de vehículos en lo que respecta a las actualizaciones de software y al sistema de gestión de actualizaciones de software.

Dado que los vehículos actuales disponen de conectividad, muchas de las actualizaciones de software se realizan de forma remota (OTA – Over The Air). Este reglamento pretende asegurar que se hacen de manera efectiva y sin riesgos de fallos de funcionamiento posteriores ni durante la ejecución de la actualización. Exige, al igual que el UN 155, que el fabricante disponga de un sistema de gestión para la actualización del software (SUMS – Software Update Management System). No obstante, el reglamento aplica a todo tipo de actualizaciones del software, incluidas las efectuadas mediante cable u otra conexión local.

El sistema de gestión para la actualización del software debe establecer requisitos para:

- Control de la configuración (hardware/software);

- Datos de validación de integridad para el software;

- Identificación de software (RX Software Identification Number – RXSWIN);

- Verificación de que el software instalado es el debido;

- Identificación de interdependencias (relevante para actualizaciones de software);

- Identificación de vehículos objetivo y verificación de compatibilidad;

- Proceso para verificar si una actualización afecta una homologación de tipo;

- Proceso para evaluar si la actualización afecta a la seguridad y a la conducción segura;

- Informar al propietario de las actualizaciones;

- Documentación de todo lo anterior;

- Garantizar la ciberseguridad de la actualización de software antes del envío.

¿Qué requisitos específicos de las actualizaciones OTA debe cumplir el fabricante?

¿Qué requisitos específicos de las actualizaciones OTA debe cumplir el fabricante?

- El vehículo puede restaurar los sistemas a su versión anterior si una actualización falla o se interrumpe;

- Las actualizaciones de software solo puedan ejecutarse cuando el vehículo tenga energía suficiente para completar el proceso de actualización;

- Si una actualización puede afectar a la seguridad del vehículo, se asegurará de que se realiza de forma segura;

- Demostrará que puede informar al usuario del vehículo de una actualización antes de que se ejecute;

- Si la actualización no es segura durante la conducción, garantizará que el vehículo no pueda conducirse mientras se actualiza y que el conductor no pueda utilizar ninguna función del vehículo que afecte a la seguridad del vehículo o a la ejecución satisfactoria de la actualización;

- Tras la actualización, informará al conductor del éxito (o fracaso) de la misma y si necesita acudir a un taller.

¿Qué requisitos específicos de las actualizaciones OTA debe cumplir el fabricante?

- El vehículo puede restaurar los sistemas a su versión anterior si una actualización falla o se interrumpe;

- Las actualizaciones de software solo puedan ejecutarse cuando el vehículo tenga energía suficiente para completar el proceso de actualización;

- Si una actualización puede afectar a la seguridad del vehículo, se asegurará de que se realiza de forma segura;

- Demostrará que puede informar al usuario del vehículo de una actualización antes de que se ejecute;

- Si la actualización no es segura durante la conducción, garantizará que el vehículo no pueda conducirse mientras se actualiza y que el conductor no pueda utilizar ninguna función del vehículo que afecte a la seguridad del vehículo o a la ejecución satisfactoria de la actualización;

- Tras la actualización, informará al conductor del éxito (o fracaso) de la misma y si necesita acudir a un taller.

Consecuencias

Este normativa entró en vigor y aplicación en un plazo tan breve (año y medio para nuevas homologaciones y poco más de 3 años para nuevas matriculaciones) dados los posibles riesgos. Los fabricantes han de realizar cambios drásticos en su concepción de la electrónica de los vehículos (hasta ahora, no había sido una de sus prioridades). Ahora, habrá de ser tenida en cuenta desde la concepción del producto hasta el final de su vida, por lo que los OEMS deben contar con ingenieros especializados en ciberseguridad o recurrir a consultoras especializadas.

Supone, también, una revolución respecto a la forma de evaluar la conformidad durante la homologación de tipo. No existirán pruebas objetivas a las que someter a los vehículos. La evaluación se basará en comprobar que el fabricante ha realizado una correcta y completa evaluación de amenazas y vulnerabilidades, categorizándolas en función de su probabilidad y de los posibles efectos de los ataques e implementando medidas de mitigación.

¿Qué efectos puede tener un ataque?

- Afecta al funcionamiento seguro del vehículo;

- Interrumpe el funcionamiento de las funciones del vehículo;

- Modifica el software y/o altera su rendimiento;

- Altera el software, pero sin efectos en el funcionamiento;

- Viola la integridad de los datos;

- Viola la confidencialidad de los datos;

- Pierde la disponibilidad de los datos;

- Otros, incluida la delincuencia.

Además de la evaluación documental, el servicio técnico realizará test de ataque sobre algunas de las vulnerabilidades detectadas, para verificar la eficacia de las medidas de mitigación. ¿Qué deben esperar los clientes y el mercado en general? Que los vehículos que se homologuen conforme a estos nuevos reglamentos sean, realmente, más ciberseguros. No hay que olvidar que los que existen y se comercializan hoy día no cumplen ninguno de los requisitos o, al menos, los fabricantes no pueden acreditarlo. Preveemos que disminuyan los robos de los vehículos mediante medios electrónicos. También, que no sea posible modificar ilegalmente su software (“dieselgate”). Y, lo más importante, en caso de producirse algún ataque, el fabricante tiene la obligación de implementar una solución (“parche”) durante toda la vida del vehículo.

La ciberseguridad habrá de tenerse en cuenta desde la concepción del producto hasta el final de su vida